Perkuliahan 2 KSK

Materi Perkuliahan 2

Mata Kuliah : Keamanan Sistem Komputer

Awalnya, komputer digunakan untuk menghitung kumpulan angka yang rumit, bukan untuk kepentingan hiburan dan komunikasi seperti sekarang. Lalu, bagaimana perkembangan komputer sampai pada saat ini? Simak ulasan berikut.

Generasi Pertama (1941-1956)

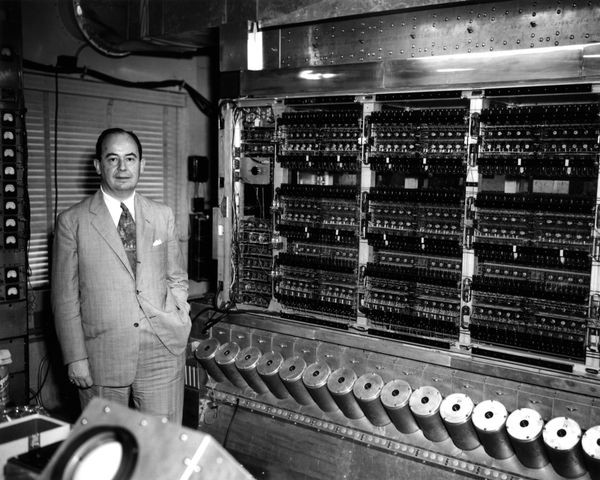

Selama periode ini, komputer generasi pertama mulai dibuat dan dikembangkan. Komputer ini diciptakan dengan tabung vakum sebagai komponen utamanya dan drum magnetik untuk penyimpanan memori. Tabung vakum digunakan untuk memperkuat sinyal dengan mengendalikan gerakan elektron di ruang evakuasi. Komputer generasi pertama sangatlah sulit dioperasikan dan berbiaya sangat mahal. Selain itu, ukurannya yang besar dengan berat hampir 30 ton membuat kerja komputer ini tidak efisien karena membutuhkan daya listrik yang besar serta panas yang berlebih. Generasi ini pun masih menggunakan bahasa mesin yang hanya dapat di mengerti oleh komputer itu sendiri.

Ciri-ciri komputer generasi pertama :

- Proses kurang cepat

- Daya simpannya kecil

- Suhunya cepat panas sehingga

membutuhkan sebauh pendingin

- Ukuran hardware sangat besar, sehingga membutuhkan ruangan yang luas.

Teknologi tabung vakum mulai tergantikan dengan transistor.

Penggunaan transistor pada komputer mulai digunakan di akhir 1950-an.

Keunggulan transistor adalah bentuknya yang lebih kecil, tidak terlalu panas,

dan minim tingkat kegagalan. Dengan bentuk minimalis dari transistor, komputer

menjadi lebih kecil dan hemat energi. Generasi ini sudah tidak lagi menggunakan

bahasa mesin seperti sebelumbya karena bahasa pemograman mulai diperkenalkan,

contohnya seperti COBOL dan Fortran. Teknologi penyimpanan memori juga berubah

dari drum magnetik menjadi teknologi magnetik.

Ciri-ciri komputer generasi kedua :

- Proses

operasi lebih cepat

- Mengembangkan

magnetic score storage sebagai memori utamanya

- Orientasi

penggunaan program tidak hanya pada orientasi bisnis tetapi juga orientasi

teknik

- Mampu

melakukan proses real time dan real sharing

- Bahasa

pemrograman tingkat tinggi

Generasi Ketiga (1964-1971)

Pengembangan sirkuit terpadu atau Integrated Circuit (IC)

merupakan ciri khas dari komputer generasi ketiga. Bentuk transistor semakin

diperkecil dan ditempatkan di chip silikon, yang dinamakan semikonduktor.

Teknologi yang dikembangkan oleh Jack Kilby ini semakin mempercepat kinerja komputer. Selama periode ini, mouse

dan keyboard mulai diperkenalkan, generasi ketiga juga sudah dilengkapi dengan

sistem operasi.

Ciri-ciri komputer generasi ketiga :

- Kapasitas

memori lebih besar

- Menggunakan

terminal visual display yang bisa mengeluarkan suara

- Media

penyimpanan dengan kapasitas yang besar

- Karena

menggunakan IC, sehingga memiliki performa yang lebih cepat

- Peningkatan

software

- Dan

masih banyak lagi yang lainnya.

Generasi Keempat (1971-sekarang)

Di periode ini, IBM mulai memperkenalkan prosesor mikro. Prosesor

mikro adalah ribuan sirkuit terpadu (IC) yang dimasukan ke dalam sebuah silikon

chip yang kecil. Prosesor pertama Intel, 404 chip mulai menjadi otak utama di

sebuah komputer. saat periode inilah istilah Personal Computer (pc) mulai

digunakan. Dengan teknologi yang lebih maju, generasi keempat menjadi tonggak

awal pembangunan internet. Kemudian di tahun 1984 perusahaan Apple merilis

Macintosh.

Pada periode ini pula keamanan sistem komputer mulai beralih dari yang awalnya lebih mementingkan fisik, sekarang lebih mementingkan keamanan data di dalamnya.

Generasi Kelima(sekarang-masa depan)

Komputer generasi kelima dibangun berdasarkan teknologi

kecerdasan buatan atau Artificial Intelligence (AI), dan masih dalam tahap

pengembangan. Teknologi ini mampu melakukan input dengan lebih baik. Contoh

teknologi yang sudah sering digunakan adalah teknologi pengenal suara.

Penggunaan pemrosesan paralel dan superkonduktor menjadi dasar dari kecerdasan

buatan. Tujuan dari komputasi generasi terbaru adalah untuk mengembangkan

perangkat yang merespon bahasa manusia. Disebut sebagai computer masa

depan, banyak developer yang saat ini

sudah menggunakannya.

Keamanan sistem komputer adalah upaya untuk menjaga keamanan sistem sebuah komputer agar penggunanya merasa aman dan bebas dari bahaya. Terdapat beberapa aspek keamanan komputer, diantaranya :

1. Privacy

Privacy bertujuan untuk menjaga informasi dari orang yang tidak berhak mengakses.

2. Integrity

Integrity berarti informasi tidak boleh diubah tanpa seijin pemilik informasi.

3. Authentication

Authentication merupakan metode untuk menyatakan bahwa informasi betul-betul asli, atau orang yang mengakses atau memberikan informasi adalah betul-betul orang yang dimaksud.

4. Availability

Availability berhubungan dengan ketersediaan informasi ketika dibutuhkan.

5. Acces Control

Acces Control adalah cara pengaturan akses keppada informasi

Terkait dengan kelima aspek diatas, terbukti bahwa keamanan sistem komputer itu penting. Keamanan data yang ada harus dijaga dengan baik agar tidak diakses secara ilegal. Oleh sebab itu, keamanan sistem komputer perlu diterapkan.

Beberapa ancaman pada keamanan sistem komputer :

- Hilangnya Pendukung dan

Infrastruktur Fisik

Karena terjadinya gangguan daya listrik,

kebakaran, banjir, dll.

- Malicious Hackers

Mengacu pada mereka yang menerobos komputer

tanpa otoritas.

- Spionase Industri

Tindakan mengumpulkan data perusahaan swasta /

pemerintah untuk kepentingan tertentu.

- Malicious Code (Kode Jahat)

Mengacu pada virus, cacing, kuda

trojan, pengeboman logika, dll perangkat lunak yang “tidak diudang”.

- Mata-Mata oleh Pemerintah Asing

Informasi tentang kebijakan ekonomi, politik

dan pertahanan menjadi Barang sensitif dan harus dilindungi.

- Ancaman terhadap kerahasian

Pribadi

- Terorisme Komputer

Lingkup keamanan terbagi

dalam :

a. Pengamanan dengan cara fisik

Pengamanan ini mencakup perangkat komputer yang dapat

diliat serta diraba (contoh : monitor, CPU, keyboard, dan sebagainya). Dapat

dilakukan dengan cara meletakkan komputer pada tempat yang gampang dipantau

serta dikendalikan, pada ruang spesifik yang bisa dikunci serta

susah dijangkau orang lain sehingga tak ada komponen yang hilang.

b. Pengamanan Akses

Pengamanan akses dikerjakan untuk PC yang memakai sistem

operasi penguncian serta sistem operasi jaringan. Maksudnya adalah untuk

menghadapi peristiwa yang sifatnya disengaja atau tak disengaja, seperti

kelalaian atau keteledoran

pemakai yang kerapkali meninggalkan komputer dalam kondisi masih tetap menyala

atau bila ada pada jaringan komputer masih tetap ada dalam login user.

c. Pengamanan Data

Pengamanan data dikerjakan dengan mengaplikasikan sistem

tingkatan atau hierarki akses di mana seorang cuma bisa terhubung data spesifik

saja sebagai haknya. Untuk data yang sifatnya penting dan rahasia dapat

memakai password (kata sandi).

d. Pengamanan Komunikasi Jaringan

Pengamanan komunikasi jaringan dikerjakan dengan memakai

kriptografi di mana data yang sifatnya peka di-enkripsi atau disandikan

terlebih dulu sebelumnya ditransmisikan lewat jaringan itu.

Adapun tujuan dari kebijakan keamanan teknologi informasi antara lain:

1. 1. Mengelola batas antara bagian manajemen dengan

bagian administrasi.

2. 2. Melindungi sumber daya komputer di organisasi.

3. 3. Mencegah perubahan data oleh pihak yang tidak

memiliki otoritas.

4. 4. Mengurangi resiko penggunaan sumber daya oleh

pihak yang tidak berwenang.

5. 5. Membagi hak akses setiap pengguna.

6. 6. Melindungi kepemilikan informasi.

7. 7. Melindungi penyingkapan data dari pihak yang

tidak berwenang.

8. 8. Melindungi dari penyalahgunaan sumber daya dan

hak akses.

Baca juga :

1 201831104 MUHAMAD REZA MAHENDRA (https://infoteknonih.wordpress.com/)

2 201831160 MUHAMMAD FARHAN FADHILAH ( https://tempatnyafgd.blogspot.com/ )

3 201931003 MUH AL ASRI

(https://muhalasri12.blogspot.com/?m=1)

4 201931006 MOHAMMAD FAUZAN AZHAR ( fznazhr.blogspot.com )

5 201931012 RAHMAD DARMAWAN.S ( https://rahmadds-201931012.blogspot.com/?m=1 )

6 201931027 M. KHAIRY MAJID( https://khrymajid.blogspot.com/?m=1 )

7 201931032 NADYA YULIANI PUTRI ( https://catatanyulianiputri.blogspot.com )

8 201931041 NURUL ALDHA https://nurulaldh a.blogspot.com/?m=1

9 201931042 M.AGUNG NUGROHO

( https://simbahcerdaspintar.blogspot.com/?m=1 )

10 201931046 MUHAMMAD KHALID

https://forumbelajar12.blogspot.com/2020/09/perkuliahan2-21-27-september-2020.html?m=1

11 201931049 ANDINI PUTRI ALIYA ( https://keamanansistemkomputerksk.blogspot.com/2020/09/perkuliahan1-14-20-september-2020.html )

12 201931058 WELLYAN FIONARIS ( https://wellyanfionaris.blogspot.com/ )

13 201931067 MUHAMAD RAMDHANI ( ramdh123.blogspot.com )

14 201931069 SITTI NURFATWA BURHANUDDIN https://kskidentitas.blogspot.com/

15 201931083 ZULFIKAR ( https://tugasksk77.blogspot.com )

16 201931084 KEVIN NOFIKA https://kevinnofika21.blogspot.com/

17 201931087 FIQHI KURNIA PABRI

https://fiqhi186.blogspot.com/

18 201931092 AULIA NADA AZIZAH ayobelajarteknik.blogspot.com

19 201931104 HILAL KAHFI MUBARAK https://hilalkahfimubarak.blogspot.com/2020/09/sistem-keamanan-komputer.html

20 201931107 SITI TAQIYAH MAFADZAH(Taqiyahmafadzah.blogspot.com)

21 201931118 MUH.ZULFIKAR ISMAIL

( https://muhzulfikarismail.blogspot.com/ )

22 201931150 WULAN DARI BR SIMBOLON https://wdbs3000.blogspot.com/

23 201931176 HUSNI HADI ( https://husnihadi201931176-ksk.blogspot.com/2020/09/perkuliahan-1.html )

24 201931177 MUH.SHAFLY ZUHAIR RASYID

( https://muhshaflyzr.blogspot.com/2020/09/keamanan-sistem-komputer.html )

25 201931178 I GEDE PRAMUDITA ADNYANA ( https://discussblogksk.blogspot.com/ )

26 201931179 PARAMULIA AJAY MAGNUS SIMANJUNTAK ( keamanansistemkomputercheck.blogspot.com )

27 201931180 A. MUH. FADEL OMAR PASHA (fadelomarpashaksk.blogspot.com)

28 201931184 MUH PUDJI RIZKY https://sistemkeamankomputer.blogspot.com/2020/09/materi-2-keamanan-sistem-komputer.html)

29 201931187 GILANG DWIKI MEYLANDO ( https://informatikavseverybody.blogspot.com )

30 201931190 RIFQI ADHISTIRA RAMADHAN

https://ksk2d2.blogspot.com/

31 201931191 FAUZAN NASRULLOH AL AMIN ( https://assigmentksk.weebly.com/ )

32 201931195 M. FAQIH FERNANDA ( https://ksk-faqih.blogspot.com/2020/09/tugas-kemanan-sistem-komputer.html)

33 201931196 HIGHKAL W https://highkalsmartsecurityyesyesyes.blogspot.com/

34 201931197 MUHAMMAD ILHAM FARERIK (keamanan-sistem-komputer-erik.blogspot.com)

35 201931201 BARIQ WAHYU IMANULLAH

https://ksk201.blogspot.com/

36 201931213 RAIHAN FAIZ raihanfaiz1931213.blogspot.com

37 201931216 JOSEPHINE CHARISMA LAHAGU (https://josephinesnote.blogspot.com/)

38 201931220 JAYA ADILMAN (https://ksk-itpln.blogspot.com/)

39 201931235 BENYAMIN AGAPA https://benyaminagapa.blogspot.com/2020/09/

40 201931244 GERNUS TABUNI(https://yomanmelendik.blogspot.com)

41 201931247 KELVIN SEKENYAP (https://irstanley3116.blogspot.com/2020/09/perkuliahan-2-keamanan-sistem-komputer.html)

Komentar

Posting Komentar